NộI Dung

- Định nghĩa - Giả mạo yêu cầu chéo trang web (CSRF) có nghĩa là gì?

- Giới thiệu về Microsoft Azure và Microsoft Cloud | Trong suốt hướng dẫn này, bạn sẽ tìm hiểu về điện toán đám mây là gì và Microsoft Azure có thể giúp bạn di chuyển và điều hành doanh nghiệp của bạn từ đám mây như thế nào.

- Techopedia giải thích Giả mạo yêu cầu chéo trang web (CSRF)

Định nghĩa - Giả mạo yêu cầu chéo trang web (CSRF) có nghĩa là gì?

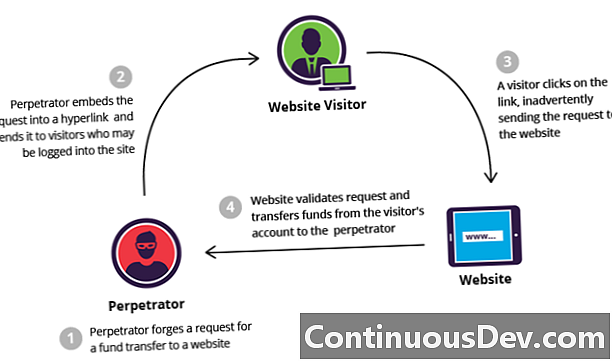

Giả mạo yêu cầu chéo trang web (CSRF) là một loại khai thác trang web được thực hiện bằng cách ban hành các lệnh trái phép từ người dùng trang web đáng tin cậy. CSRF khai thác niềm tin của trang web đối với một trình duyệt người dùng cụ thể, trái ngược với kịch bản chéo trang, khai thác niềm tin của người dùng đối với một trang web.

Thuật ngữ này còn được gọi là cưỡi phiên hoặc tấn công bằng một cú nhấp chuột.

Giới thiệu về Microsoft Azure và Microsoft Cloud | Trong suốt hướng dẫn này, bạn sẽ tìm hiểu về điện toán đám mây là gì và Microsoft Azure có thể giúp bạn di chuyển và điều hành doanh nghiệp của bạn từ đám mây như thế nào.

Techopedia giải thích Giả mạo yêu cầu chéo trang web (CSRF)

CSRF thường sử dụng lệnh "GET" của trình duyệt làm điểm khai thác. Những người tha thứ CSR sử dụng các thẻ HTML như "IMG" để đưa các lệnh vào một trang web cụ thể. Một người dùng cụ thể của trang web đó sau đó được sử dụng làm máy chủ lưu trữ và đồng phạm vô tình. Thông thường trang web không biết rằng nó đang bị tấn công, vì một người dùng hợp pháp đang sử dụng các lệnh. Kẻ tấn công có thể đưa ra yêu cầu chuyển tiền sang tài khoản khác, rút thêm tiền hoặc trong trường hợp PayPal và các trang tương tự, chuyển tiền sang tài khoản khác.

Một cuộc tấn công CSRF khó thực hiện vì một số điều phải xảy ra để nó thành công:

- Kẻ tấn công phải nhắm mục tiêu một trang web không kiểm tra tiêu đề người giới thiệu (phổ biến) hoặc người dùng / nạn nhân có trình duyệt hoặc lỗi trình cắm cho phép giả mạo người giới thiệu (rất hiếm).

- Kẻ tấn công phải xác định vị trí gửi biểu mẫu tại trang web mục tiêu, phải có khả năng giống như thay đổi thông tin đăng nhập của nạn nhân hoặc thực hiện chuyển tiền.

- Kẻ tấn công phải xác định các giá trị chính xác cho tất cả các biểu mẫu hoặc URL đầu vào. Nếu bất kỳ trong số chúng được yêu cầu là giá trị bí mật hoặc ID mà kẻ tấn công không thể đoán chính xác, cuộc tấn công sẽ thất bại.

- Kẻ tấn công phải dụ người dùng / nạn nhân vào một trang web có mã độc trong khi nạn nhân đăng nhập vào trang đích.

Ví dụ: giả sử Người A đang duyệt tài khoản ngân hàng của mình khi đang ở trong phòng trò chuyện. Có một kẻ tấn công (Người B) trong phòng trò chuyện, người biết rằng Người A cũng đã đăng nhập vào bank.com. Người B dụ dỗ Người A nhấp vào liên kết để có hình ảnh vui nhộn. Thẻ "IMG" chứa các giá trị cho các đầu vào hình thức bank.com, sẽ chuyển một cách hiệu quả một số tiền nhất định từ tài khoản Person A vào tài khoản Person Biêu. Nếu bank.com không có xác thực thứ cấp cho Người A trước khi tiền được chuyển, cuộc tấn công sẽ thành công.