NộI Dung

- Định nghĩa - Mối đe dọa liên tục nâng cao (APT) có nghĩa là gì?

- Giới thiệu về Microsoft Azure và Microsoft Cloud | Trong suốt hướng dẫn này, bạn sẽ tìm hiểu về điện toán đám mây là gì và Microsoft Azure có thể giúp bạn di chuyển và điều hành doanh nghiệp của bạn từ đám mây như thế nào.

- Techopedia giải thích mối đe dọa liên tục nâng cao (APT)

Định nghĩa - Mối đe dọa liên tục nâng cao (APT) có nghĩa là gì?

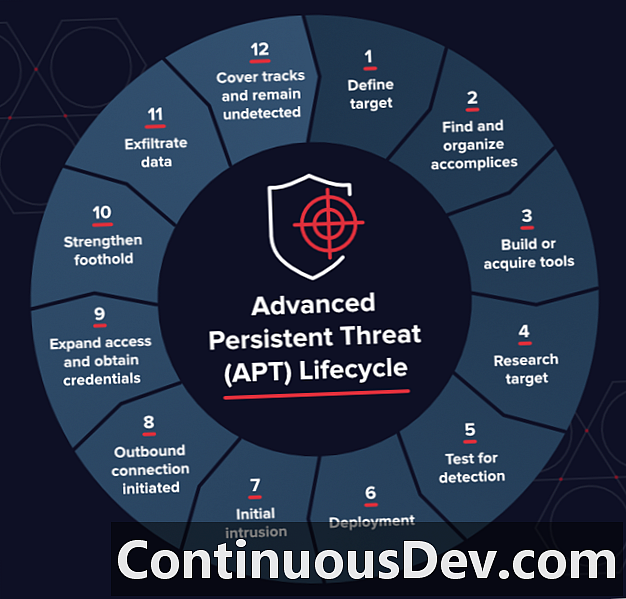

Một mối đe dọa dai dẳng (APT) đề cập đến một cuộc tấn công mạng do kẻ tấn công phát động với các phương tiện, tổ chức và động lực đáng kể để thực hiện một cuộc tấn công bền vững chống lại mục tiêu. Một APT được nâng cao theo nghĩa là nó sử dụng các phương thức tấn công lén lút và nhiều phương thức tấn công để thỏa hiệp mục tiêu, thường là tài nguyên của công ty hoặc chính phủ có giá trị cao. Cuộc tấn công rất khó phát hiện, loại bỏ và thuộc tính.Khi mục tiêu bị phá vỡ, các cửa sau thường được tạo ra để cung cấp cho kẻ tấn công quyền truy cập liên tục vào hệ thống bị xâm nhập. Một APT rất bền bỉ vì kẻ tấn công có thể mất hàng tháng để thu thập thông tin tình báo về mục tiêu và sử dụng trí thông minh đó để khởi động nhiều cuộc tấn công trong một khoảng thời gian dài. Nó đang đe dọa vì thủ phạm thường theo thông tin rất nhạy cảm, chẳng hạn như bố trí các nhà máy điện hạt nhân hoặc mã để đột nhập vào các nhà thầu quốc phòng của Hoa Kỳ.

Giới thiệu về Microsoft Azure và Microsoft Cloud | Trong suốt hướng dẫn này, bạn sẽ tìm hiểu về điện toán đám mây là gì và Microsoft Azure có thể giúp bạn di chuyển và điều hành doanh nghiệp của bạn từ đám mây như thế nào.

Techopedia giải thích mối đe dọa liên tục nâng cao (APT)

Một APT có ba mục tiêu chính:

- Trộm cắp thông tin nhạy cảm từ mục tiêu

- Giám sát mục tiêu

- Phá hoại mục tiêu

Kẻ tấn công hy vọng có thể đạt được mục tiêu của mình trong khi vẫn không bị phát hiện.

Thủ phạm của APT thường sử dụng các kết nối đáng tin cậy để có quyền truy cập vào mạng và hệ thống. Kết nối đáng tin cậy có thể là một người trong cuộc thông cảm hoặc nhân viên vô tình trở thành con mồi của một cuộc tấn công lừa đảo giáo.

APT khác với các cuộc tấn công mạng khác theo một số cách:

- Họ thường sử dụng các công cụ tùy chỉnh và kỹ thuật xâm nhập, chẳng hạn như khai thác lỗ hổng, virus, sâu và rootkit, được thiết kế đặc biệt để thâm nhập vào tổ chức mục tiêu.

- Chúng xảy ra trong thời gian dài mà những kẻ tấn công di chuyển chậm và lặng lẽ để tránh bị phát hiện.

- Chúng được thiết kế để đáp ứng các yêu cầu của gián điệp và / hoặc phá hoại, thường liên quan đến các chủ thể nhà nước bí mật.

- Chúng nhắm đến một loạt các mục tiêu có giá trị cao, chẳng hạn như các cơ sở chính phủ, nhà thầu quốc phòng và nhà sản xuất các sản phẩm công nghệ cao.